การเปรียบเทียบโปรโตคอล VPN: PPTP vs. L2TP vs. OpenVPN vs. SSTP vs. IKEv2

ถึงแม้ว่าอาจดูชัดเจนว่าเทคโนโลยีการเข้ารหัส VPN เกือบทั้งหมดได้รับการรับรองและพัฒนาโดย National Institute of Standards and Technology แต่การเปิดเผยครั้งล่าสุดของ Edward Snowden ที่แสดงให้เห็นว่า NSA ได้กำลังพยายามที่จะทำลายและถอดรหัสเทคโนโลยีเหล่านี้มาหลายปีแล้วถือเป็นสิ่งที่น่าตกใจ ดังนั้นจึงมีคำถามตามมาว่า “เทคโนโลยี VPN เหล่านี้ปลอดภัยจริง ๆ หรือไม่”? เพื่อตอบคำถามเราจึงได้เขียนบทความนี้ขึ้นมา

เราะเริ่มต้นด้วยการพูดเกี่ยวกับความแตกต่างที่สำคัญระหว่างโปรโตคอล VPN และสิ่งที่มีผลต่อผู้ใช้งานก่อนที่จะพูดถึงแนวความคิดหลักเกี่ยวกับการเข้ารหัสและผลกระทบจากการโจมตีมาตรฐานการเข้ารหัสโดย NSA ที่มีผลต่อผู้ใช้งาน VPN หลายล้านคนทั่วโลก

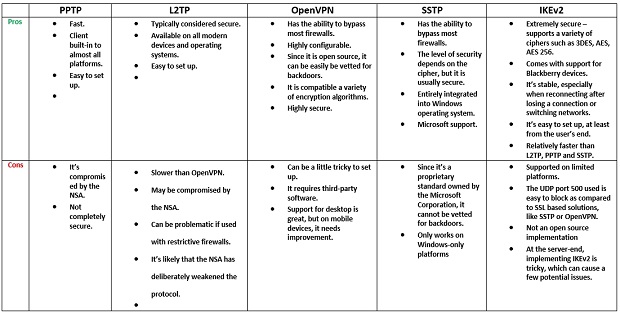

PPTP

Point-to-Point Tunneling ซึ่งได้รับการพัฒนาขึ้นโดยสมาคมที่ถูกก่อตั้งโดย Microsoft Corporation ได้สร้าง Virtual Private Network บนเครือข่ายเน็ตเวิร์คแบบ dial-up และได้ใช้โปรโตคอลมาตรฐานสำหรับ VPN มาตั้งแต่เริ่มก่อตั้ง โดยโปรโตคอล VPN ตัวแรกที่รองรับโดย Windows ที่มีชื่อว่า PPTP นี้ได้สร้างความปลอดภัยให้เกิดขึ้นโดยการใช้วิธีการพิสูจน์ยืนยันหลายวิธี เช่น MS_CHAP v2 ซึ่งเป็นที่นิยมมากที่สุด

อุปกรณ์และแพลทฟอร์มที่สามารถรองรับ VPN ได้นั้นจะมี PPTP เป็นมาตรฐาน และเนื่องจากการที่คุณสามารถทำการติดตั้งสิ่งนี้ได้อย่างง่ายดาย มันจึงเป็นตัวเลือกหลักสำหรับผู้ให้บริการ VPN และภาคธุรกิจต่าง ๆ นอกจากนี้การนำสิ่งนี้มาใช้งานยังใช้ทรัพยากรในการคำนวณเพียงเล็กน้อยเท่านั้นซึ่งทำให้โปรโตคอล VPN ตัวนี้เป็นหนึ่งในโปรโตคอลที่มีความรวดเร็วมากที่สุดที่มีอยู่

อย่างไรก็ตามถึงแม้ว่าในปัจจุบันจะมีการเข้ารหัสแบบ 128-bit แต่ก็ยังมีช่องโหว่ด้านความปลอดภัยอยู่บ้างโดยเฉพาะ MS-CHAP v2 Authentication ซึ่งไม่ได้รับการห่อหุ้ม ดังนั้น PPTP จึงสามารถถูกถอดรหัสได้ภายใน 2 วัน และถึงแม้ว่าข้อบกพร่องนี้จะได้รับแก้ไขโดย Microsoft แล้วแต่ยักษ์ใหญ่ทางด้านเทคโนโลยีก็ได้แนะนำให้ผู้ใช้งาน VPN เลือกใช้ SSTP หรือ L2TP แทน

เนื่องจาก PPTP ไม่ได้มีความปลอดภัยเท่าที่ควร ดังนั้นเราจึงไม่แปลกใจว่าการถอดรหัสการสื่อสารที่มีการเข้ารหัสแบบ PPTP นั้นเกือบจะเป็นเรื่องปกติที่ NSA อย่างไรก็ตามสิ่งที่น่ากังวลยิ่งกว่าคือการที่พวกเขาได้มีการถอดรหัสข้อมูลเก่า ๆ จำนวนมากซึ่งได้ถูกเข้ารหัสโดยผู้เชี่ยวชาญด้านความปลอดภัยที่ในอดีตมีความเชื่อมั่นว่า PPTP เป็นโปรโตคอลที่มีความปลอดภัย

ข้อดี

- รวดเร็ว

- มี Client built-in สำหรับแพลทฟอร์มทุกชนิด

- ง่ายต่อการติดตั้ง

ข้อเสีย

- ถูกคุกคามโดย NSA

- ไม่ปลอดภัยแบบสมบูรณ์

L2TP และ L2TP/IPsec

Layer 2 Tunnel Protocol ซึ่งไม่เหมือนกับโปรโตคอล VPN อื่น ๆ จะไม่มีการให้ความเป็นส่วนตัวและไม่มีการเข้ารหัสทราฟฟิกที่ผ่าน ดังนั้นมันจึงถูกนำมาใช้ร่วมกับโปรโตคอลที่มีชื่อว่า IPsec เพื่อเข้ารหัสข้อมูลก่อนที่จะมีการส่งผ่านข้อมูลเพื่อเพิ่มความปลอดภัยให้กับข้อมูลของผู้ใช้ อุปกรณ์สมัยใหม่ที่สามารถใช้งานกับ VPN ได้และระบบปฏิบัติการสมัยใหม่ทั้งหมดจะมี L2TP/IPsec ติดตั้งอยู่ภายในแล้ว การตั้งค่าต่าง ๆ นั้นสามารถทำได้ง่ายเหมือนกับ PPTP แต่อาจมีปัญหาเกิดขึ้นได้เนื่องจากโปรโตคอลได้มีการใช้ UDP port 500 ซึ่งอาจตกเป็นเป้าหมายที่ถูกบล็อคโดย NAT firewalls ได้ ดังนั้นคุณอาจต้องใช้ port forwarding ถ้าหากนำมาใช้กับ firewall

อย่างไรก็ตามไม่มีช่องโหว่ขนาดใหญ่สำหรับการเข้ารหัส IPsec และมันอาจยังคงมีความปลอดภัยอยู่ถ้าหากมีการนำมาใช้อย่างเหมาะสม แต่การเปิดเผยของ Edward Snowden เหมือนเป็นการบอกใบ้ว่าโปรโตคอลนี้กำลังถูกคุกคามจาก NSA John Gilmore ผู้ซึ่งเป็นสมาชิกผู้ก่อตั้งและผู้เชี่ยวชาญด้านระบบความปลอดภัยของ Electric Frontier Foundation ได้กล่าวว่ามันเป็นไปได้ว่าโปรโตคอลนี้จะถูกทำให้อ่อนแอลงโดย NSA นอกจากนี้ตั้งแต่ที่โปรโตคอล LT29/IPsec ได้มีการห่อหุ้มข้อมูลถึงสองชั้น ดังนั้นมันจึงไม่มีประสิทธิภาพเหมือนกับแนวทางของ SSL และดังนั้นโปรโตคอลนี้จึงช้ากว่าโปรโตคอล VPN ตัวอื่น ๆ

ข้อดี

- ได้รับการพิจารณาว่าปลอดภัย

- มีอยู่บนอุปกรณ์และระบบปฏิบัติการสมัยใหม่ทั้งหมด

- ง่ายในการตั้งค่า

ข้อเสีย

- ช้ากว่า OpenVPN

- อาจถูกคุกคามจาก NSA

- อาจเกิดปัญหาได้ถ้าหากนำมาใช้กับ firewalls

- มันเป็นไปได้ว่า NSA ได้ตั้งใจทำให้โปรโตคอลนี้อ่อนแอลง

OpenVPN

ด้วยการเป็นเทคโนโลยีโอเพ่นซอร์สที่ค่อนข้างใหม่ OpenVPN จะใช้โปรโตคอล SSLv3/TLSv1 และไลบรารี่ OpenSSL พร้อมด้วยเทคโนโลยีอื่น ๆ เพื่อสร้างโซลูชั่น VPN ที่เสถียรและมีพลังให้กับผู้ใช้ โปรโตคอลนี้สามารถปรับเปลี่ยนค่าได้และทำงานได้ดีบนพอร์ต UDP และมันยังสามารถถูกตั้งค่าเพื่อให้สามารถทำงานได้บนพอร์ตอื่น ๆ ได้เช่นกัน ทำให้เป็นการยากที่ Google และบริการอื่น ๆ จะสามารถทำการบล็อคได้

ข้อดีอีกอย่างหนึ่งของโปรโตคอลนี้คือไลบรารี่ OpenSSL ซึ่งรองรับอัลกอริทึ่มการเข้ารหัสแบบต่าง ๆ เช่น 3DES, AES, Camellia, Blowfish, CAST-128 และอื่น ๆ อีกมากมายหรือแม้แต่ Blowfish หรือ AES ซึ่งถูกใช้สำหรับผู้ให้บริการ VPN โดยเฉพาะ นอกจากนี้ OpenVPN ยังมาพร้อมกับการเข้ารหัส 128-bit Blowfish ที่ติดตั้งมาภายใน สิ่งนี้ค่อนข้างปลอดภัยแต่ก็ยังมีจุดอ่อนอยู่เช่นกัน

ในด้านการเข้ารหัส AES ถือเป็นเทคโนโลยีล่าสุดที่มีอยู่และได้รับการยอมรับว่าเป็น ‘มาตรฐานในระดับทองคำ’ เนื่องจากยังไม่ได้มีการตรวจพบจุดอ่อนและนอกจากนี้รัฐบาลของประเทศสหรัฐอเมริกายังได้ใช้การเข้ารหัสแบบนี้เพื่อปกป้องข้อมูล ‘ให้มีความปลอดภัย’ สิ่งนี้จะสามารถจัดการกับไฟล์ขนาดใหญ่ได้ดีกว่า Blowfish ด้วยขนาดบล็อค 128-bit เมื่อเทียบกับขนาดบล็อคของ Blowfish ที่ 64-bit อย่างไรก็ตามทั้งสองแบบนี้คือการเข้ารหัสที่ได้รับการรับรองจาก NIST และยังได้รับการยอมรับอย่างแพร่หลายถึงแม้ว่าจะยังคงมีปัญหาบางอย่างอยู่ซึ่งเราจะลองมาดูที่ด้านล่างนี้

สิ่งแรกคือ ความเร็วในการทำงานของโปรโตคอล OpenVPN จะขึ้นอยู่กับระดับของการเข้ารหัสแต่มันก็ยังเร็วกว่า IPsec ถึงแม้ว่าในปัจจุบัน OpenVPN จะเป็นการเชื่อมต่อ VPN สำหรับบริการ VPN ทั้งหมดแต่มันก็ยังไม่ได้สามารถถูกนำไปใช้งานได้บนทุกแพลทฟอร์มและมันยังสามารถทำงานได้บนซอฟต์แวร์ของกลุ่มที่สามเกือบทั้งหมดได้ซึ่งรวมถึงทั้ง Android และ iOS

สำหรับการตั้งค่า โปรโตคอลนี้จะค่อนข้างซับซ้อนกว่า L2TP/IPsec และ PPTP โดยเฉพาะเมื่อได้มีการใช้ซอฟต์แวร์ OpenVPN แบบทั่วไป คุณไม่เพียงแค่ต้องดาวน์โหลดและติดตั้ง client เท่านั้นแต่คุณยังต้องใช้ไฟล์สำหรับการตั้งค่าเพิ่มเติม ผู้ให้บริการ VPN หลายรายต่างประสบปัญหากับการตั้งค่านี้เนื่องจากสร้างสิ่งเหล่านี้ให้กับลูกค้า VPN ที่มีการปรับค่า

อย่างไรก็ตามเมื่อพิจารณาปัจจัยและข้อมูลทั้งหมดที่มาจาก Edward Snowden แล้ว มันดูเหมือนกับว่า OpenVPN ไม่ได้ถูกทำให้อ่อนลงหรือถูกเจาะช่องโหว่โดย NSA สิ่งนี้สามารถต้านทานการโจมตีจาก NSA ได้เนื่องจากมีการแลกเปลี่ยนคีย์ที่มีอายุไม่นาน อย่างไรก็ตามไม่มีใครที่จะทราบถึงขีดความสามารถสูงสุดของ NSA ได้ แต่ทั้งหลักฐานและการคำนวณต่างก็เป็นตัวที่บ่งบอกว่าเมื่อนำ OpenVPN ไปใช้ร่วมกับกุญแจเข้ารหัสที่แข็งแกร่งแล้ว โปรโตคอล VPN นี้จะเป็นโปรโตคอลเพียงตัวเดียวที่ได้รับการพิจารณาว่ามีความปลอดภัย

ข้อดี

- มีความสามารถในการหลบหลีก firewalls ได้เกือบทั้งหมด

- ปรับค่าได้หลายส่วน

- เนื่องจากโปรโตคอลนี้เป็นโอเพ่นซอร์ส มันจึงสามารถถูกคัดกรองได้ทางประตูหลัง

- สามารถใช้งานร่วมกับอัลกอริทึ่มเข้ารหัสได้หลากหลายแบบ

- มีความปลอดภัยในระดับสูง

ข้อเสีย

- การตั้งค่าค่อนข้างซับซ้อน

- ต้องใช้ซอฟต์แวร์กลุ่มที่สาม

- การรองรับบนเครื่องคอมพิวเตอร์นั้นทำได้ดีแต่สำหรับอุปกรณ์พกพานั้นต้องได้รับการปรับปรุง

SSTP

secure socket tunneling ถูกนำเสนอครั้งแรกโดย Microsoft Corporation ใน Windows Vista Service Package 1 ซึ่งสามารถใช้งานได้กับ SEIL, Linux และ RouterOS แต่ยังคงทำงานหลัก ๆ อยู่บนแพลทฟอร์ม Windows เนื่องจากมันใช้ SSL v3 มันจึงมีข้อดีที่คล้ายกับ OpenVPN เช่น ความสามารถในการป้องกันปัญหา NAT firewall ดังนั้น SSTP จึงเป็นโปรโตคอล VPN ที่มีความเสถียรและง่ายต่อการใช้งานเนื่องจากมันได้ถูกฝังเอาไว้ใน Windows แล้ว

อย่างไรก็ตามนี่เป็นมาตรฐานที่เป็นลิขสิทธิ์ของ Microsoft และในอดีตองค์กรยักษ์ใหญ่ทางด้านเทคโนโลยีนี้ได้เคยมีความร่วมมือกับ NSA ดังนั้นมันอาจเป็นไปได้ที่จะมีการใส่ประตูหลังไว้ในระบบปฏิบัติการ Windows จึงทำให้โปรโตคอลนี้ไม่ได้รับความไว้วางใจเหมือนกับมาตรฐานอื่น ๆ

ข้อดี

- มีความสามารถในการหลบหลีก firewalls เกือบทุกแบบ

- ระดับของความปลอดภัยจะขึ้นอยู่กับการเข้ารหัสซึ่งโดยส่วนใหญ่จะปลอดภัย

- ถูกฝังเอาไว้ในระบบปฏิบัติการ Windows

- รองรับ Microsoft

ข้อเสีย

- เนื่องจากโปรโตคอลนี้เป็นมาตรฐานที่ถูกสร้างขึ้นโดย Microsoft Corporation ดังนั้นมันอาจมีประตูหลังได้

- ทำงานได้บนแพลทฟอร์ม Windows เท่านั้น

IKEv2

Internet Key Exchange Version 2 เป็นโปรโตคอลแบบ IPsec ซึ่งได้รับการพัฒนาขึ้นโดย Cisco และ Microsoft และได้ถูกใส่ไว้ในเวอร์ที่ 7 เป็นต้นไปของแพลทฟอร์ม Windows โปรโตคอลนี้จะมาพร้อมกับตัวโอเพ่นซอร์สที่สามารถนำไปใช้งานได้บน Linux และแพลทฟอร์มอื่น ๆ และยังรองรับอุปกรณ์ Blackberry อีกด้วย

โปรโตคอลนี้ถูกเรียกว่า VPN Connect โดย Microsoft Corporation เนื่องจากโปรโตคอลนี้จะช่วยเชื่อมต่อ VPN ให้โดยอัตโนมัติเมื่อการเชื่อมต่ออินเตอร์เน็ตได้หลุดเป็นการชั่วคราว ผู้ใช้งานบนอุปกรณ์พกพาจะได้รับประโยชน์จาก IKEv2 มากที่สุดเนื่องจากโปรโตคอล Mobility และ Multi-homing ที่มีในมาตรฐานนี้จะช่วยให้สามารถทำการเปลี่ยนเน็ตเวิร์คได้อย่างง่ายดาย นอกจากนี้มันยังเหมาะสำหรับผู้ใช้ Blackberry อีกด้วยเนื่องจาก IKEv2 เป็นหนึ่งในโปรโตคอล VPN เพียงไม่กี่ตัวที่รองรับอุปกรณ์ Blackberry ถึงแม้ว่า IKEv2 จะสามารถใช้งานบนแพลทฟอร์มได้เป็นจำนวนน้อยกว่าเมื่อเทียบกับ IPsec แต่มันก็มีข้อดีในเรื่องความเสถียร ความปลอดภัย และประสิทธิภาพการทำงาน

ข้อดี

- มีความปลอดภัยเป็นอย่างมาก – รองรับการเข้ารหัสหลากหลายแบบ เช่น 3DES, AES, AES 256

- รองรับอุปกรณ์ Blackberry

- มีความเสถียรโดยเฉพาะเมื่อทำการเชื่อมต่อหลังจากการเชื่อมต่อได้หลุดไปหรือการสลับเน็ตเวิร์ค

- ง่ายต่อการติดตั้งจากด้านของผู้ใช้งาน

- ค่อนข้างเร็วกว่า L2TP, PPTP และ SSTP

ข้อเสีย

- รองรับแพลทฟอร์มได้ไม่กี่แบบ

- การใช้ UDP port 500 จะถูกบล็อคได้ง่ายกว่าวิธีการที่ใช้ SSL เช่น SSTP หรือ OpenVPN

- ไม่ใช่โปรโตคอลแบบโอเพ่นซอร์ส

- ที่ด้านของเซิฟเวอร์ การใช้งาน IKEv2 นั้นค่อนข้างซับซ้อนซึ่งอาจทำให้เกิดปัญหาบางอย่างได้

ปัญหา

เพื่อที่จะเข้าใจการเข้ารหัสคุณจะต้องทราบแนวคิดที่สำคัญหลายอย่างซึ่งเราจะอธิบายไว้ที่ด้านล่างนี้

ความยาวของคีย์ในการเข้ารหัส

วิธีการคร่าว ๆ ในการหาระยะเวลาที่ใช้ในการเจาะรหัสนั้นคือการดูความยาวของคีย์ซึ่งเป็นตัวเลขดิบประกอบด้วยเลข 0 และ 1 ที่ถูกนำมาใช้ในการเข้ารหัส การค้นหาคีย์แบบละเอียด (หรือการโจมตีแบบ brute force) คือรูปแบบการเจาะรหัสแบบที่ไม่มีการผ่านกระบวนการใด ๆ ทั้งสิ้น โดยจะมีการลองรหัสที่เป็นไปได้ทุกตัวจนกว่าจะเจอรหัสที่ถูกต้อง ในด้านของความยาวของคีย์ระดับของการเข้ารหัสที่ถูกใช้โดยผู้ให้บริการ VPN นั้นจะอยู่ระหว่าง 128-bits และ 256-bits ระดับที่สูงขึ้นกว่านี้จะถูกใช้สำหรับการตรวจสอบความถูกต้องของข้อมูลและการจับมือ (handshake) แต่สิ่งนี้ไม่ได้หมายความว่าการเข้ารหัสแบบ 256- bit จะดีกว่าแบบ 128-bit ใช่หรือไม่?

เพื่อหาคำตอบที่ถูกต้อง เราจะลองมองดูตัวเลขในมุมมองต่าง ๆ:

- การเจาะรหัสคีย์ 128-bit จะใช้การสุ่มรหัสทั้งสิ้น 3.4×10(38) ครั้ง

- การเจาะรหัสคีย์ 256-bit จะใช้พลังในการคำนวณสำหรับการสุ่มรหัสมากกว่า 2(128) เท่าเมื่อเทียบกับการเข้ารหัสคีย์ 128-bit

- การเจาะรหัสแบบ Brute force สำหรับการเข้ารหัส 256-bit จะใช้การสุ่มรหัส 3.31 x 10(65) ครั้ง ซึ่งเกือบจะเท่ากับจำนวนรวมของอะตอมทั้งหมดในจักรวาล

- Fujitsu K เป็นซุปเปอร์คอมพิวเตอร์ที่รวดเร็วที่สุดในโลกของปี 2011 มีความเร็ว Rmax สูงสุด 10.51 petaflops จากตัวเลขนี้มันจะใช้เวลาประมาณ 1 พันล้านปีในการเจาะรหัสคีย์ 128-bit AES ด้วยวิธี brute force.

- NUDT Tianhe-2 เป็นซุปเปอร์คอมพิวเตอร์ที่รวดเร็วที่สุดในโลกของปี 2013 มีความเร็ว Rmax สูงสุด 33.86 petaflops ซึ่งมีความเร็วกว่า Fujitsu K อยู่เกือบ 3 เท่า จะใช้เวลาประมาณเศษหนึ่งส่วนสามของหนึ่งพันล้านปีในการเจาะรหัสคีย์ 128-bit AES ด้วยวิธี brute force

จากการเปิดเผยครั้งใหม่ของ Edward Snowden จึงมีความเชื่อในวงกว้างว่ารหัสแบบ 128-bit จะไม่สามารถถูกเจาะได้ด้วยวิธี brute force และจะเป็นอย่างนี้ไปอีกเป็นร้อย ๆ ปีหรือมากกว่านั้น อย่างไรก็ตามถ้าหากพิจารณาจากทรัพยากรของ NSA ที่มีอยู่ พวกเขาได้นำผู้เชี่ยวชาญและผู้ดูแบบระบบจำนวนมากจากทั่วโลกมาเพื่อทำการอัพเกรดความยาวของคีย์ ดังนั้นรัฐบาลของประเทศสหรัฐอเมริกาจึงมีการใช้วิธีการเข้ารหัสแบบ 256-bit เพื่อปกป้องข้อมูลที่มีความบอบบาง (128-bit ถูกใช้สำหรับการเข้ารหัสแบบทั่วไป) อย่างไรก็ตามไม่ว่าจะใช้วิธีการใด AES อาจทำให้เกิดปัญหาขึ้นได้เช่นกัน

รหัส

รหัส (Ciphers) คืออัลกอริทึ่มทางคณิตศาสตร์ที่ถูกนำมาใช้ในการเข้ารหัสและอัลกอริทึ่มที่อ่อนจะง่ายต่อการถูกแฮ็ค ในปัจจุบัน Blowfish และ AES เป็นอัลกอริทึ่มทั่วไปที่คุณจะพบอยู่บน VPN นอกจากนี้ RSA จะถูกนำมาใช้เพื่อการเข้ารหัสและถอดคีย์ของรหัส ในขณะที่ SHA-1 และ SHA-2 จะถูกใช้เพื่อตรวจสอบความถูกต้องของข้อมูลด้วยการเป็นฟังก์ชั่นแฮช

อย่างไรก็ตามในปัจจุบัน AES ได้รับการพิจารณาว่าเป็นรหัสที่มีความปลอดภัยมากที่สุดสำหรับ VPN การที่รัฐบาลสหรัฐได้นำสิ่งนี้ไปใช้ได้ทำให้มันได้รับความนิยมที่เพิ่มมากขึ้น อย่างไรก็ตามยังมีเหตุผลอื่น ๆ อยู่อีกที่อาจทำให้เราเข้าใจผิดได้

NIST

SHA-1, SHA-2, RSA และ AES ได้รับการพัฒนาและรับรองโดย United States National Institute of Standards and Technology (NIST) ซึ่งเป็นส่วนที่ทำงานอย่างใกล้ชิดร่วมกับ NSA ในการพัฒนารหัส ในตอนนี้เราได้ทราบแล้วว่า NSA ได้พยายามที่จะสร้างประตูหลังหรือทำมาตรฐานการเข้ารหัสให้อ่อนลง ดังนั้นเราจึงอาจเริ่มสงสัยในความตรงไปตรงมาเกี่ยวกับอัลกอริทึ่มของ NIST

ถึงแม้ว่า NIST จะปฏิเสธอยู่เรื่อยมาเกี่ยวกับการกระทำที่ไม่โปร่งใสบางอย่าง (เช่น การจงใจทำให้มาตรฐานของการเข้ารหัสอ่อนลง) และได้พยายามที่จะเรียกความเชื่อมั่นจากธารณะกลับมาด้วยการเชิญชวนผู้คนให้มามีส่วนร่วมในมาตรฐานการเข้ารหัสต่าง ๆ ของพวกเขา NSA ได้ถูกกล่าวหาโดย New York Times ว่าได้หลีกเลี่ยงมาตรฐานการเข้ารหัสที่ได้รับการอนุมัติโดย NIST ด้วยการรบกวนกระบวนการพัฒนาของสาธารณะหรือการนำเสนอประตูหลังที่ไม่สามารถถูกตรวจพบได้เพื่อทำให้อัลกอริทึ่มมีความอ่อนแอลง

ในวันที่ 17 กันยายน 2013 ได้มีเหตุการณ์ที่ทำให้สาธารณะเกิดความไม่มั่นใจมากยิ่งขึ้นเมื่อลูกค้าได้รับการบอกกล่าวแบบส่วนตัวโดย RSA Security ให้หยุดใช้อัลกอริทึ่มการเข้ารหัสบางตัวเนื่องจากมันมีข้อบกพร่องที่ถูกสร้างขึ้นอย่างจงใจโดย NSA

นอกจากนี้ยังได้มีการเชื่อว่ามาตรฐานการเข้ารหัสที่ถูกสร้างขึ้นโดย NIST ที่มีชื่อว่า Dual EC DRBG ไม่มีความปลอดภัยมาเป็นระยะเวลาหลายปีแล้ว และมีการบันทึกข้อบกพร่องนี้เอาไว้โดย University of Technology ในประเทศเนเธอแลนด์ในปี 2006 อย่างไรก็ตามถึงแม้ว่าจะมีสิ่งที่น่ากังวลใจเหล่านี้เกิดขึ้นแต่เมื่อ NIST ได้นำไปในจุดในแล้วอุตสาหกรรมก็จะทำตามอย่างไม่รีรอเนื่องจากการปฏิบัติตามมาตรฐานของ NIST ถือเป็นสิ่งที่ต้องทำสำหรับการที่จะได้รับการเซ็นสัญญาจ้างจากรัฐบาลสหรัฐ

ถ้าหากพิจารณาถึงมาตรฐานของ NIST ที่สามารถพบได้ทั่วโลกในทุกธุรกิจและอุตสาหรกรรมที่เกี่ยวข้องกับข้อมูลส่วนบุคคล เช่น อุตสาหกรรม VPN แล้วมันอาจดูค่อนข้างน่ากลัว เนื่องจากมีผู้ใช้มาตรฐานเหล่านี้เป็นจำนวนมาก ผู้เชี่ยวชาญในด้านการเข้ารหัสจึงไม่ต้องการที่จะจัดการกับปัญหานี้ แต่มีเพียงบริษัทเดียวที่ทำคือ Silent Circle ซึ่งได้ตัดสินใจปิดบริการ Silent Mail เพื่อไม่ต้องการเห็นสิ่งนี้ถูกแทรกแซงโดย NSA โดยได้มีการประกาศว่าพวกเขาได้ออกห่างจากมาตรฐานของ NIST ในเดือนพฤศจิกายน 2013

ต้องขอขอบคุณการกล่าวถึงปัญหานี้โดย และผู้ให้บริการ VPN ขนาดเล็ก LiquidVPN ที่ได้ทำการทดสอบและทดลองรหัสที่ไม่ได้เป็นของ NIST อย่างไรก็ตามนี่เป็นผู้ให้บริการ VPN เพียงรายเดียวที่เคลื่อนไหวไปในทิศทางนี้ ดังนั้นก่อนที่เวลาจะมาถึงคุณจะต้องใช้ประโยชน์จากการเข้ารหัสแบบ 256-bit AES ได้ให้มากที่สุดซึ่งการเข้ารหัสแบบนี้เป็นมาตรฐานการเข้ารหัสที่ดีที่สุดในปัจจุบัน

การโจมตีจาก NSA ไปที่การเข้ารหัสแบบคีย์ RSA

หนึ่งในข้อมูลที่ถูกเปิดเผยโดย Edward Snowden ได้ระบุว่าโปรแกรมที่มีชื่อแบบลับว่า ‘Cheesy Name’ ได้ถูกพัฒนาขึ้นเพื่อเลือกคีย์การเข้ารหัสที่ถูกเรียกว่า ‘certificates’ ซึ่งมีความเสี่ยงที่จะถูกเจาะรหัสโดยซุปเปอร์คอมพิวเตอร์ใน GCHQ สิ่งนี้ได้บ่งบอกว่า certificates เหล่านี้ซึ่งได้รับการปกป้องโดยการเข้ารหัสแบบ 1024-bit มีความอ่อนแอกว่าที่พวกเราคิดและสามารถถูกถอดรหัสได้อย่างง่ายดายและรวดเร็วกว่าที่ GHCQ และ NSA ได้คาดคิด การแลกเปลี่ยนข้อมูลทั้งหมดในอดีตและอนาคตจะถูกแทรกแซงโดยใช้คีย์แบบถาวรเพื่อถอดรหัสข้อมูลทั้งหมด

ผลที่ตามมาคือรูปแบบการเข้ารหัสหลากหลายแบบที่ใช้คีย์อายุสั้นและ certificates จะต้องถือว่าไม่สามารถทำงานได้แล้ว เช่น TLS และ SSL ซึ่งสิ่งนี้จะส่งผลต่อทราฟฟิก HTTPS ทั้งหมด อย่างไรก็ตามอาจพอมีข่าวดีอยู่บ้าง OpenVPN ซึ่งใช้การแลกเปลี่ยนคีย์แบบชั่วคราวจะไม่ได้รับผลกระทบ เพราะเหตุใด? เนื่องจากจะมีการสร้างคีย์ใหม่ในการแลกเปลี่ยนข้อมูลแต่ละครั้ง ดังนั้นจึงไม่ได้เปิดโอกาสให้มีการสร้างความเชื่อถือโดย certificates

ถึงแม้ว่าจะมีใครก็ตามที่มีคีย์ส่วนตัวของ certificate การถอดรหัสการสื่อสารจะไม่สามารถเป็นไปได้ ด้วยการที่มีคนอยู่ระหว่างการโจมตี (MitM) มันก็ยังเป็นไปได้ที่จะมุ่งเป้าไปที่การเชื่อมต่อ OpenVPN แต่จะต้องมีการตั้งเป้าหมายเอาไว้แบบเฉพาะเจาะจงและคีย์ส่วนตัวจะต้องถูกแทรกแซงด้วย ตั้งแต่ที่ได้มีข่าวถูกประกาศออกมาสู่สาธารณะว่า GHCQ และ NSA สามารถเจาะการเข้ารหัสแบบ 1024-bits ได้แล้ว ได้มีผู้ให้บริการ VPN จำนวนหนึ่งที่เพิ่มการเข้ารหัสไปเป็น 2048- bits หรือแม้แต่ 4096-bits

Perfect Forward Secrecy

ข่าวดีเพิ่มเติมคือยังมีวิธีการแก้ปัญหานี้อยู่ แม้แต่การเชื่อมต่อแบบ TLS และ SSL จะไม่ยากจนเกินไปถ้าหากเว็บไซต์ได้เริ่มมีการใช้ perfect forward secrecy ซึ่งมีการสร้างคีย์สำหรับการเข้ารหัสที่ไม่เหมือนกันในแต่ละช่วงเวลา อย่างไรก็ตามในปัจจุบันมีเพียงบริษัทอินเตอร์เน็ตขนาดใหญ่เท่านั้นที่มีการใช้ระบบ perfect forward secrecy system ซึ่งก็คือ Google

ในส่วนของการสรุปบทความนี้ เราขอให้คุณปฏิบัติตามคำแนะนำที่ดีเยี่ยมจาก Edward Snowden ที่ได้กล่าวไว้ว่า ควรมีการใช้ระบบการเข้ารหัสเพื่อยกระดับความปลอดภัย ดังนั้นคุณควรได้ความรู้อะไรจากบทความนี้บ้าง? มันง่ายนิดเดียว! OpenVPN คือโปรโตคอลที่มีความปลอดภัยที่สุดและผู้ให้บริการ VPN ควรพยายามที่จะให้สิ่งนี้มีความแข็งแกร่งมากยิ่งขึ้น นอกจากนี้ผู้ให้บริการควรถอยออกมาให้ห่างจากมาตรฐานของ NIST ซึ่งนี่เป็นสิ่งหนึ่งที่พวกเรารอคอย

- PPTP ไม่มีความปลอดภัยเป็นอย่างยิ่ง มันได้ถูกแทรงแซงโดย NSA แม้แต่ Microsoft ได้เลิกใช้โปรโตคอลนี้แล้วซึ่งทำให้มันเป็นสิ่งที่ผู้ใช้ควรหลีกเลี่ยง ถึงแม้ว่าคุณจะพบว่ามันสามารถทำงานได้บนหลากหลายแพลทฟอร์มและก็ยังสามารถทำการติดตั้งได้อย่างง่ายดายก็ตามแต่โปรดทราบว่าผู้ใช้งานสามารถได้รับประโยชน์จากข้อดีเหล่านี้ได้ในโปรโตคอลที่มีความปลอดภัยมากกว่าเช่น L2TP/IPsec ได้เช่นกัน

- ในด้านการใช้งานในส่วนที่ไม่ได้มีความสำคัญเป็นอย่างมาก L2TP/IPsec จะเป็นโซลูชั่น VPN ที่เหมาะสำหรับคุณถึงแม้ว่ามันจะถูกทำให้อ่อนแอลงและถูกแทรกแซงโดย NSA เป็นอย่างมากก็ตาม ถ้าหากคุณกำลังมองหา VPN ที่สามารถติดตั้งได้อย่างง่ายดายที่ไม่ต้องใช้ซอฟต์แวร์เพิ่มเติมแล้ว ตัวเลือกนี้จะมีประโยชน์โดยเฉพาะสำหรับอุปกรณ์พกพาที่ยังรองรับ OpenVPN ได้ไม่ทั้งหมด

- OpenVPN เป็นโซลูชั่น VPN ที่ดีที่สุดสำหรับคุณถึงแม้ว่าจะต้องมีการดาวน์โหลดและติดตั้งซอฟต์แวร์กลุ่มที่สามไปบนแพลทฟอร์มทั้งหมดก็ตาม มันมีความรวดเร็ว, ปลอดภัย, เสถียร และถึงแม้ว่าการติดตั้งจะค่อนข้างใช้เวลาแต่มันก็คุ้มค่าสำหรับการที่ได้มีความปลอดภัยในระดับพรีเมี่ยมที่จะช่วยปกป้องข้อมูลส่วนบุคคลของคุณในขณะที่คุณกำลังท่องโลกอินเตอร์เน็ตอยู่

- IKEv2 เป็นโปรโตคอลที่มีความรวดเร็วและปลอดภัยถ้าหากนำมาใช้แบบโอเพ่นซอร์สโดยเฉพาะสำหรับผู้ใช้อุปกรณ์พกพาเนื่องจากมันมีความสามารถในการเชื่อมต่อเองอัตโนมัติอีกครั้งหลังจากที่การเชื่อมต่ออินเตอร์เน็ตได้ขาดหายไป นอกจากนี้เนื่องจากมันเป็นหนึ่งในโปรโตคอล VPN เพียงไม่กี่ตัวที่รองรับอุปกรณ์ Blackberry ดังนั้นมันจึงเป็นตัวเลือกที่ดีที่สุดที่คุณมี

- SSTP มีข้อดีคล้าย ๆ กับการเชื่อมต่อแบบ OpenVPN แต่มันจะใช้ได้บนแพลทฟอร์ม Windows เท่านั้น ดังนั้นคุณจะพบว่ามันสามารถทำงานได้บนระบบปฏิบัติการ Windows ได้ดีกว่าโปรโตคอล VPN ตัวอื่น ๆ อย่างไรก็ตามมันไม่ค่อยได้รับการสนับสนุนจากผู้ให้บริการ VPN เนื่องจากข้อจำกัดต่าง ๆ และการที่ Microsoft ได้เคยร่วมมือกับ NSA มาก่อน ดังนั้น SSTP จึงเป็นโปรโตคอลที่เราไม่ค่อยไว้วางใจ

โดยสรุปคือคุณควรใช้ OpenVPN อยู่เสมอถ้าเป็นไปได้ ส่วนสำหรับอุปกรณ์พกพา IKEv2 ถือเป็นตัวเลือกที่ดี สำหรับโซลูชั่นที่มีความรวดเร็ว L2TP จะเป็นตัวเลือกที่เหมาะสม แต่เมื่อพิจารณาจากการเพิ่มขึ้นของแอพพลิเคชั่นบนมือถือที่รองรับ OpenVPN แล้ว เรายังคงเลือกใช้ OpenVPN มาก่อนโปรโตคอลตัวอื่น ๆ

Comments

Post a Comment